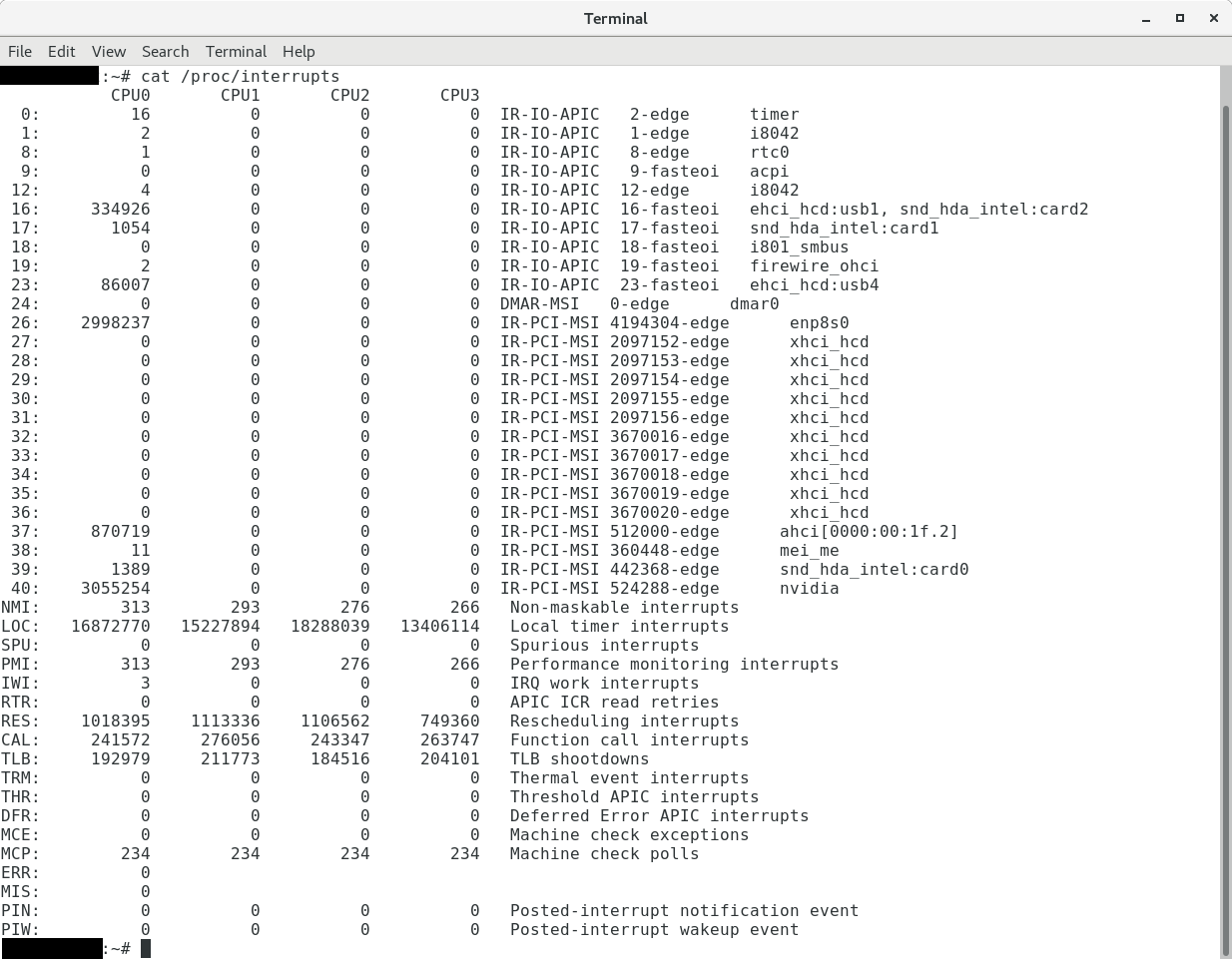

Посмотреть распределение прерываний по ядрам в ОС Linux можно командой:

cat /proc/interrupts

Вы должны увидеть нечто следующее:

Где:

- Первый столбец — номер прерывания

- CPU0 .. CPUx — счетчик обработанных прерываний по процессорным ядрам

- PCI-MSI-edge — тип прерывания

- Последний столбец — название устройства

Как видите, все прерывания по-умолчанию обрабатываются ядром 0. Что не всегда хорошо.

Перенести обработку прерываний на другие ядра можно как в примерах ниже:

# CPU0

echo 1 >/proc/irq/45/smp_affinity

echo 1 >/proc/irq/46/smp_affinity

echo 1 >/proc/irq/47/smp_affinity

# CPU1

echo 2 >/proc/irq/48/smp_affinity

echo 2 >/proc/irq/49/smp_affinity

# CPU2

echo 4 >/proc/irq/50/smp_affinity

echo 4 >/proc/irq/51/smp_affinity

# CPU3

echo 8 >/proc/irq/52/smp_affinity

echo 8 >/proc/irq/53/smp_affinity

Где цифра после echo определяет маску для используемых ядер. Например, использовать только ядро 0 это будет выглядеть 00000001 в двоичной системе исчисления. Ядро 2 – 00000100. 0 и 2 соответственно 00000101, что соответствует 5 в десятичной системе.

Этот метод действует до перезагрузки. Чтобы сохранить настройки и после перезагрузки просто добавляем эти команды в файл /etc/rc.local – это скрипт, автоматически выполняющий своё содержимое при загрузке ОС.

Источники:

- https://cesbo.com/ru/linux/interrupts/